![]()

| 國家級駭客駭70臺PC偷用麥克風側錄,暗傳Dropbox偷走600GB資料 |

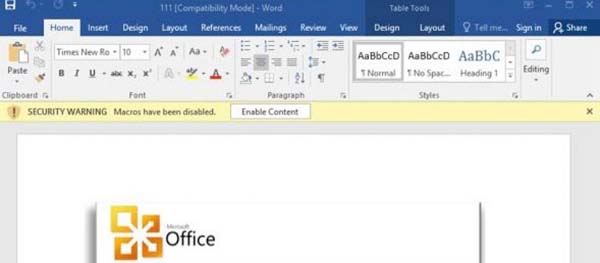

新聞來源: iThome 文/林妍溱 | 2017-02-21發表 駭客利用網釣郵件或社交工程,誘騙鎖定的目標開啟含有惡意巨集的Office文件,再透過一連串過程下載DLL,並從免費代管網站下載惡意程式,監控使用者電腦中的對話內容、密碼、文件等資料,先上傳至較不會被阻擋的Dropbox,再將資料外送分析。

安全公司CyberX研究發現 一宗大規模國家級駭客攻擊行動,入侵至少70台研究及油電管路管理人員的電腦,透過Dropbox,竊取重要對話、密碼、文件等超過600GB的資料。 在這項攻擊中,駭客利用網釣郵件或社交工程,誘騙使用者必須開啟含有惡意巨集程式的Microsoft Office文件,開啟後啟動一連串過程,下載DLL、再從免費代管網站下載惡意模組,包括瀏覽器、檔案、系統資料蒐集及麥克風控制軟體。 被害者電腦被感染後,即可竊聽重要人士的機密對話,再將錄音資料、重要畫面截圖、文件及密碼等資料上傳到Dropbox,最後將這批資料傳到外部伺服器作為分析、監控之用,達到侵擾(bug)的目的,因此被研究人員命名為BugDrop行動。 受害者之中,有新聞媒體記者、油管或天然氣管的遠端監控系統設計人員、從事人權及反恐行動監控的國際組織,科學研究機構人員等,多半集中在烏克蘭、俄羅斯,少部份位於沙烏地阿拉拍及奧地利,許多人所在地被視為恐怖分子的基地。 (下圖,來源:CyberX)

原本研究人員一開始覺得BugDrop行動的攻擊技術和ESET在2016年5月發現的Groudbait行動很像,但進一步研究發現BugDrop行動的手法更為高明,像是用不必註冊的免費代管網站作為C&C伺服器,並且利用通常不會被公司防火牆封鎖或監控的Dropbox作為中繼站。 此外,駭客的攻擊手法也很高竿,曾用於Duqu與BlackEnergy等惡意程式的反射式DLL注入(Reflective DLL Injection),後者可在不呼叫一般Windows API情況下載入惡意程式,藉此避過安全驗證再進入電腦記憶體,而其使用的加密DLL也能躲開一般防毒軟體及沙盒系統的偵測。 研究人員認為,BugDrop一項精心策劃的攻擊行動,因為駭客需要有一座龐大後端來儲存、解密及分析從受害電腦蒐集到的每天數GB的非結構化資料,還有有一組人來處理,並執行大數據等級的資料分析作業。從其使用的高明的惡意軟體及龐大後端基礎架構來看,背後必然有豐沛資源的組織支持,甚至發動此次攻擊的駭客也擁有相當實地經驗。 下圖為攻擊手法。(來源:CyberX)

這是最新一宗暗指俄羅斯政府策劃攻擊的研究。去年秋天以來,美國多次指控俄羅斯干涉美國總統大選,兩國外交關係陷入緊張至今。 |

.jpg)