![]()

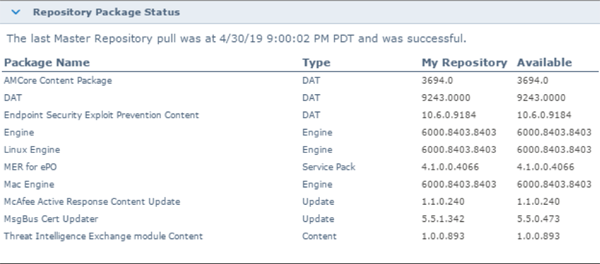

利用McAfee Endpoint Security防範Emotet和其他惡意軟體 客戶經常會問我們如何實施我們的博客和威脅建議中提供的建議,以更好地保護他們的環境。這篇博客的目標就是做到這一點。 通過向您展示如何更好地使用我們的產品,您將能夠防範Emotet和其他惡意軟件。Emotet是一個使用JavaScript,VBScript和Microsoft Office宏功能的惡意垃圾郵件活動傳播的特洛伊木馬下載程序。它會下載其他惡意軟件並作為服務在計算機上保留。據觀察Emotet下載勒索軟件,群發郵件蠕蟲,W32 / Pinkslipbot,W32 / Expiro,W32 / Dridex和銀行特洛伊木馬。 注意:始終在您的環境中實施更改之前測試更改。 1. DAT和產品更新在支持中看到的最常見問題之一是過時的DAT。

2.確保McAfee ePO中至少有一個計劃的產品更新任務每天運行。

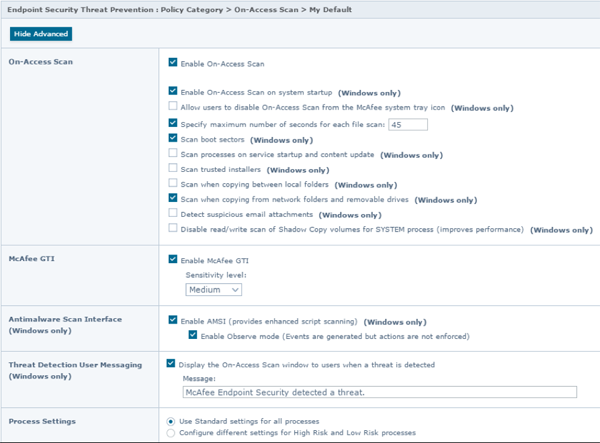

3. McAfee Endpoint Security和McAfee VirusScan Enterprise的按訪問掃描(OAS)配置確保已啟用按訪問掃描(OAS)並將其設置為在讀取和寫入時進行掃描,並且不會排除掃描整個驅動器。McAfee Endpoint Security和McAfee VirusScan Enterprise允許您根據流程配置不同的掃描設置。您可以啟用“為高風險和低風險流程配置不同設置”以提高性能並減少對文件/文件夾排除的需求。有關更多信息,請參閱KB88205。 確保已啟用Artemis / GTI,並且第一個掃描程序操作為“清除”,第二個操作為“刪除”。

注意:應將Artemis / GTI設置為高或非常高,應逐步進行測試以降低誤報風險。有關更多信息,請參閱KB53735。 4.按需掃描(ODS)建議每週進行一次按需掃描(ODS),以確保您的系統沒有惡意軟件或PUP。在高峰工作時間不要運行ODS,因為用戶可能會抱怨系統性能。

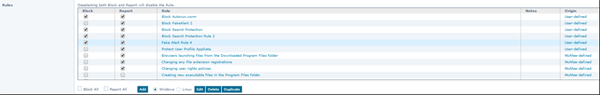

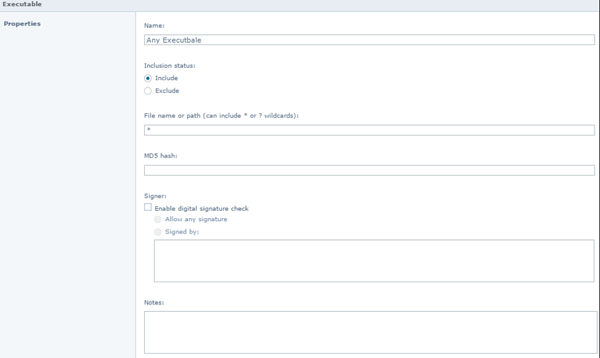

5.訪問保護(AP)雖然默認的訪問保護(AP)規則提供了良好的覆蓋範圍,但McAfee Endpoint Security和McAfee VirusScan Enterprise都允許創建用戶定義的規則,以防止感染和蠕蟲或病毒的傳播。以下是一些預先創建的應在您的環境中進行測試和啟用以提供額外保護。

預定義規則:

6.病毒和蠕蟲病毒爆發的訪問保護(AP)規則這些規則只應在病毒爆發期間啟用,並且僅適用於工作站。實施下面顯示的最後兩個可能會導致運行McAfee VirusScan Enterprise或McAfee Endpoint Security的文件服務器出現問題。在啟用它們之前,請始終測試這些規則:

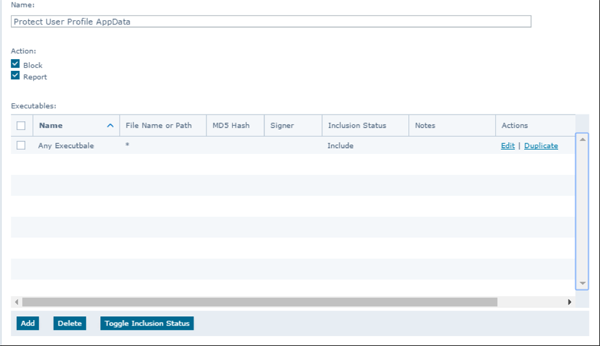

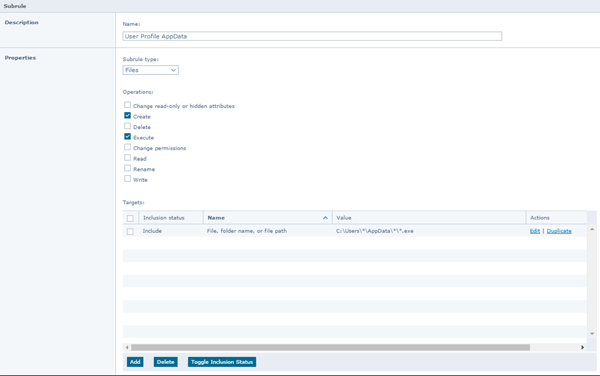

注意:如果您希望繼續使用下面的AP規則,請僅為工作站創建單獨的AP策略。在工作站之間遠程創建文件是不尋常的行為。 7.用戶定義的AP文件/文件夾補丁位置下面的用戶定義規則是惡意軟件的一個常見位置。

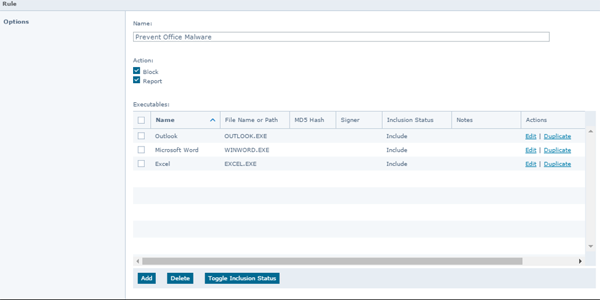

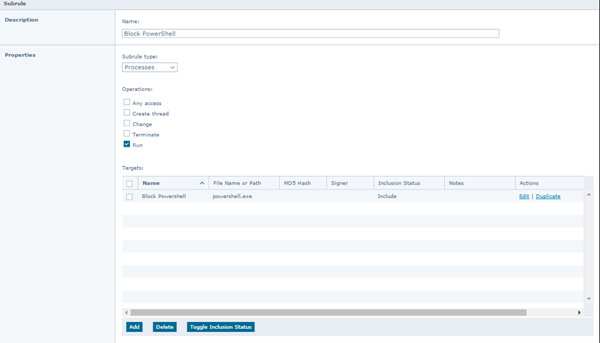

8. Microsoft Office惡意軟件大多數威脅來自電子郵件,通常是其他惡意軟件的下載程序。下面的AP規則旨在阻止Microsoft Office應用程序執行PowerShell。您也可以包含CScript.exe和WScript.exe。

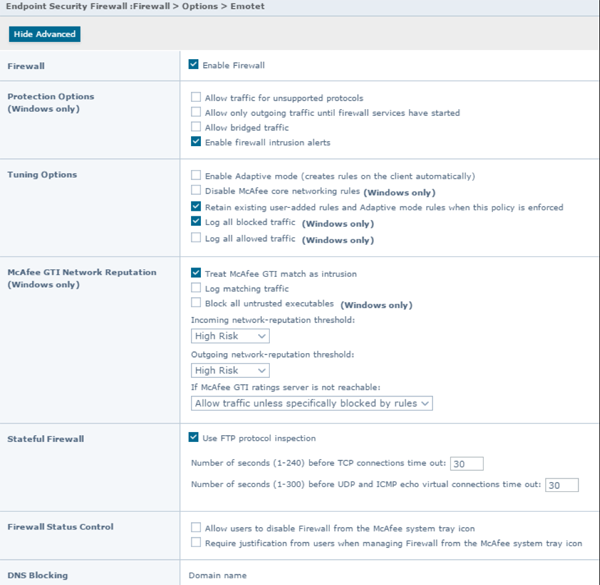

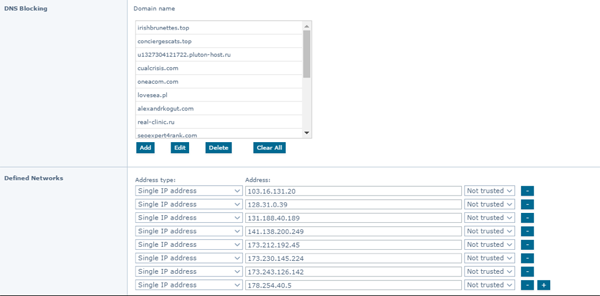

9. McAfee Endpoint Security防火牆幾乎所有組織都在外圍級別都有防火牆。有些人可能會選擇禁用工作站和服務器上的內置防火牆。McAfee Endpoint Security防火牆比Windows防火牆更全面,可用於防止與惡意IP和域的通信。

10.使用防火牆阻止惡意流量阻止惡意網絡流量可防止下載新變體,並可最大限度地減少對環境的影響。作為第一步之一,不阻止惡意流量的環境通常需要更長時間才能清理。

|