隨著臺海局勢不斷升溫,中國駭客對臺從事網路間諜活動的情況相當頻繁,如今有駭客組織活動長達3年才被發現。

Google威脅情報團隊(GTIG)追蹤中國駭客APT24的活動,自2022年開始,該組織透過多種管道,散布惡意程式BadAudio,這些管道包括:有策略地發動駭入網站的行動,以及魚叉式網路釣魚,值得留意的是,APT24已多次滲透特定臺灣數位行銷公司的供應鏈。

針對這些駭客的活動,起初GTIG在2022年11月,看到逾20個網站遭入侵,攻擊者疑似隨機挑選目標下手,範圍涵蓋地區型產業及休閒用品等廣泛領域,對網站注入JavaScript惡意酬載,根據瀏覽網站的使用者特徵(指紋),挑選目標下手,專門針對Windows用戶,排除macOS、iOS,以及安卓作業系統。特別的是,他們排除了作業系統內建的IE與Edge,以及衍生的其他瀏覽器,這代表他們縮小範圍,試圖針對潛在具有高價值的目標而來。

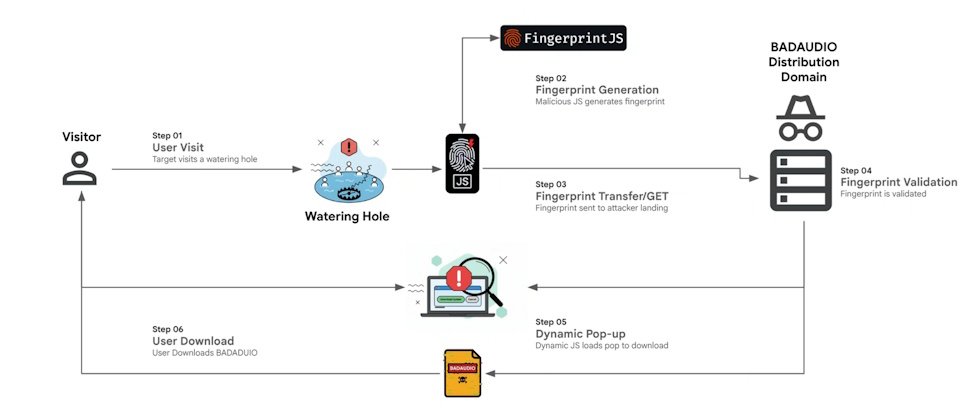

一旦網站注入的JavaScript確認用戶的特徵,完成偵察並透過HTTP請求回傳給攻擊者控制的網域,就會顯示偽造的彈出視窗,引誘使用者下載及執行BadAudio,其中一種手法,就是假冒Chrome更新的名義,這種手法持續接近3年,APT24到今年9月仍從事相關活動。

不過,在上述透過網站的策略之外,去年這些駭客也從事更具目標性的攻擊。GTIG在去年7月看到APT24從事供應鏈攻擊,入侵一家臺灣數位行銷公司,導致超過1千個網域受到波及,而且,這家公司去年多次被這些駭客重複入侵。APT24將惡意指令碼注入受害公司廣泛使用的JavaScript程式庫,並利用域名搶注(Typosquatting)的網域名稱,來冒充合法的CDN服務。

一旦此程式庫在客戶網站運作,就會動態載入合法的jQuery與FingerprintJS2程式庫,並收集網站使用者的特徵,並將相關資料回傳給攻擊者,若是成功,C2就會根據回應資料欄位中的URL,動態載入一連串指令碼,將使用者重新導向BadAudio相關網頁。為了隱匿蹤跡,APT24不僅將JavaScript指令碼進行高度混淆處理,並刻意埋藏在特定JSON檔案,再透過另一個JavaScript檔案載入及執行。至於APT24如何取得這家公司的初始入侵管道,GTIG並未說明,也沒有公布這家公司身分,但強調他們已採取整治活動,向受害公司與下游的網站用戶通報,並提供細節與資料,讓他們能夠防範相關威脅。

除了上述活動,這些駭客也透過網釣從事高度社交工程攻擊,其中有信件冒充動物救援組織進行誘騙,另有濫用Google Drive與OneDrive散布BadAudio的情況。

對於BadAudio這支惡意程式,GTIG指出是以C++打造而成的惡意程式下載工具,能收集受害電腦系統資訊,並從C2下載經AES演算法處理的有效酬載並解密,其中一種攻擊者最常搭配使用的有效酬載,是滲透測試工具Cobalt Strike的Beacon。

資料來源:iThome