為了避免防毒軟體、EDR等資安防護系統妨礙勒索軟體執行加密的工作,駭客往往會試圖設法干擾這些防護系統的運作來達到目的,其中一種較常見的手法被稱為自帶驅動程式(BYOVD),但如今有人不僅打造能突破相關防護機制的作案工具,甚至企圖透過廠商提供的公用程式來移除EDR用戶端軟體。

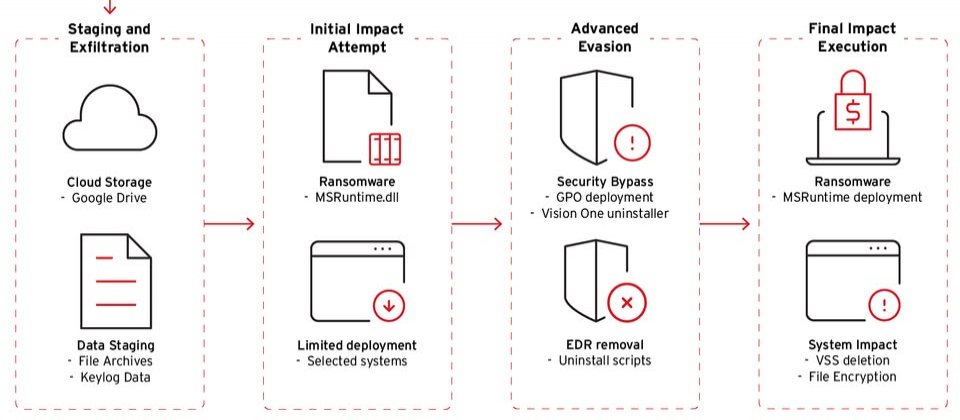

例如,最近資安業者趨勢科技揭露的勒索軟體駭客組織Crypto24攻擊行動,就是這種型態的例子這些駭客專挑大型企業的高層下手,犯案範圍橫跨亞洲、歐洲、美國,他們鎖定金融服務、製造、娛樂、科技產業而來。其中最特別的部分,就是駭客使用自製的EDR反制工具RealBlindingEDR變種,以及濫用群組原則公用程式gpscript.exe,企圖遠端從網路共享資料夾執行Trend Vision One的移除工具XBCUninstaller.exe。

不過,XBCUninstaller.exe有別於一般的系統弱點濫用活動,攻擊者必須在受害電腦將權限提升為管理員後,才能嘗試利用gpscript.exe執行。換句話說,該工具必須取得管理員權限才能運作,而且無法被攻擊者當作初始入侵管道。

活動時段,這群駭客也有一定的作息規律,因為他們經常在離峰時間從事活動,而能夠迴避偵測,並且設法達到最大的破壞程度。附帶一提的是,他們的作案工具相當多元且複雜,包含用於橫向移動的PSExec、建立持續遠端存取管道的AnyDesk、各式後門程式及惡意軟體、鍵盤側錄工具,以及用於資料外洩的Google Drive。

趨勢科技認為,Crypto24代表了勒索軟體攻擊活動的轉變,因為他們展現高度的成熟操作能力,巧妙地將PSExec、AnyDesk等合法工具用於寄生攻擊(LOLBins),且與惡意軟體結合,而能夠融入受害企業正常的IT作業,並在離峰時段執行精準攻擊,駭客不光加密檔案,還利用鍵盤側錄工具收集帳密,以及透過雲端檔案共享服務外流內部資料。

對於駭客使用改造版RealBlindingEDR來阻止端點代理程式回傳資料,也代表攻擊者具備繞過端點防禦機制的能力,此工具疑似導入存在弱點的未知驅動程式,而能達到高度迴避偵測的目的。值得留意的是,該惡意程式不只能對趨勢科技的解決方案下手,還能癱瘓其他28個廠牌的端點防護系統運作。

究竟攻擊者如何入侵受害組織,趨勢科技沒有說明,但指出一旦駭客取得初始入侵管道,就會啟用預設管理帳號,並建立具有通用或常見名稱新帳號,加入具有特殊權限的群組。附帶一提的是,他們濫用Windows內建的net.exe命令來建立、竄改帳號,或是重設密碼,這麼做使得受害組織想要藉由定期資安稽核察覺異狀,變得更加困難。

接著他們透過1.bat與WMIC進行偵察,從而尋找高價值目標,然後,藉由PsExec提升權限,並以鍵盤側錄工具WinMainSvc.dll、勒索軟體載入工具MSRuntime.dll從事後續活動。

值得一提的是,駭客濫用EDR廠商提供的部署工具,已非首例,今年5月保險業者怡安(Aon)指出,勒索軟體Babuk為了迴避SentinelOne端點代理程式的系統偵測與防竄改能力,他們竟濫用此EDR系統的端點代理程式安裝檔來達到目的,不過,Crypto24又將相關的手法升級,因為他們還能進一步移除EDR的代理程式。

資料來源:iThome