趨勢科技與旗下的漏洞懸賞專案Zero Day Initiative(ZDI)聯手,調查殭屍網路RondoDox最新一波攻擊行動,駭客廣泛針對曝露在網際網路的基礎設施而來,鎖定超過56個網路設備的資安漏洞,設備類型涵蓋路由器、DVR、NVR、閉路電視、網頁伺服器,其中光是未修補的路由器漏洞,就橫跨超過30個廠牌。

RondoDox最早是資安業者Fortinet揭露,當時駭客鎖定TBK DVR與四信科技(Four-Faith)工控路由器,並利用資安漏洞CVE-2024-3721、CVE-2024-12856來綁架連網設備。特別的是,這些駭客還會透過專屬的程式庫,偽裝遊戲平臺或VPN伺服器的流量,企圖迴避偵測。

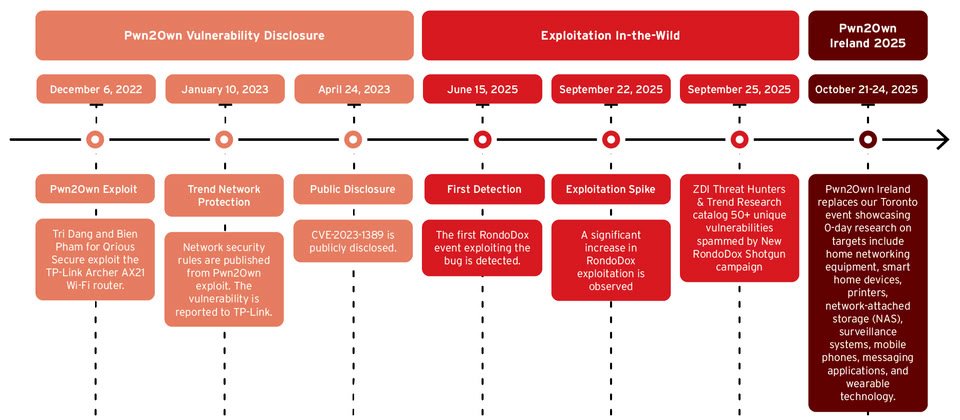

然而,這次趨勢科技發現的攻擊行動不同,該公司在今年6月偵測到駭客利用CVE-2023-1389的跡象,此為TP-Link路由器AX1800的資安漏洞,最早是參與漏洞挖掘競賽Pwn2Own Toronto 2022的資安研究員找到。值得留意的是,他們後續發現駭客採取漏洞霰彈槍(Exploit Shotgun)攻擊手法,同時散布多個漏洞利用程式,試圖擴大感染範圍。

不過,CVE-2023-1389並非唯一駭客透過漏洞挖掘競賽得知並利用的漏洞。趨勢科技提及,駭客鎖定的漏洞可分為兩種,一種是已經公開的資安漏洞,另一種是Pwn2Own及其他資安競賽當中,參賽者展示的零時差漏漏洞。

該公司總共找到有56被利用的漏洞,其中有38個取得CVE編號、18個未登記編號。這些漏洞的類型,絕大部分是命令注入漏洞,但也有路徑穿越、記憶體緩衝區溢位、身分驗證繞過,以及記憶體中斷的弱點。

附帶一提的是,RondoDox也開始與其他殭屍網路病毒一同散布,駭客透過惡意程式載入工具租用服務(Loader-as-a-Service)的基礎設施,將RondoDox、Mirai、Morte的有效酬載打包在一起散播,但為何駭客要這麼做,趨勢科技並未進一步說明。

資料來源:iThome