最近幾年,許多勒索軟體駭客組織採取跨平臺的策略,打造能在Linux電腦與VMware ESXi主機加密的工具,不過,近期有駭客組織使用相當罕見的手法,引起資安業者高度關注。

資安業者趨勢科技指出,勒索軟體駭客組織Qilin(Agenda)現在採用Linux版加密程式對付Windows電腦,這種做法挑戰了一般Windows的安全管控機制,因為攻擊者透過遠端管理工具(RMM)執行Linux二進位檔案,端點防護系統通常不會進行偵測與攔截。

由於Qilin從今年初開始已攻擊超過700個企業組織,範圍橫跨全球62個國家,因此該駭客組織的動態及手法,特別值得留意。上述受害組織大部分位於美國、法國、加拿大,以及英國,根據產業類型來看,製造、科技、金融,以及醫療最為嚴重。為何這些產業是Qilin偏好的目標?原因是這些產業若是出現營運中斷,影響將相當嚴重,而且內部通常都會存放機敏資料,因此一旦遭到攻擊,很可能會選擇向他們低頭付贖金。

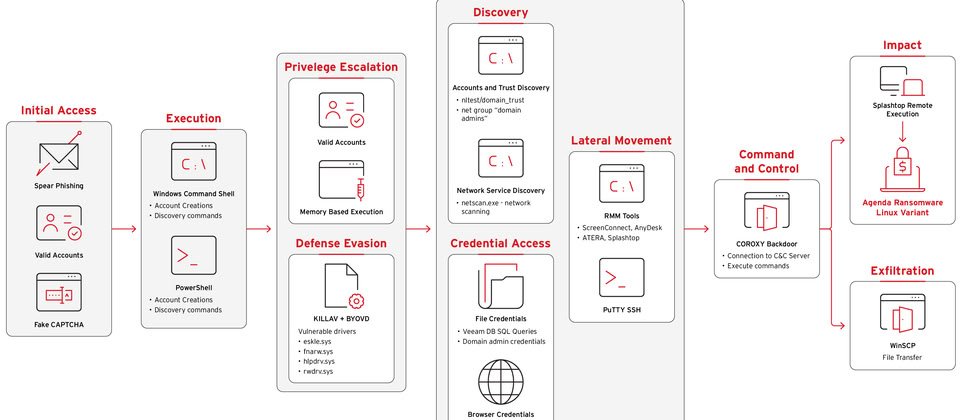

趨勢科技特別提到Qilin的手法非常複雜,他們先透過代管在儲存基礎設施Cloudflare R2的惡意圖靈驗證網頁從事網釣,引誘使用者執行竊資軟體,竊取帳密並繞過多因素驗證(MFA)機制,然後濫用合法使用者的連線階段(Session)進行橫向移動。

接著,他們在受害電腦部署SOCKS代理程式,以便遠端存取及執行命令,由於此代理程式透過rundll32.exe載入記憶體內運作,因此難以被受害組織察覺。攻擊者也建立名為Supportt的後門本機管理者帳號提升權限,原本合法的本機管理員的密碼也遭到重新設定,以便維持控制權,並防止合法管理員重新取得存取權限。

在完全控制受害電腦後,Qilin對整個網路環境進行偵察,過程中運用遠端管理工具ScreenConnect與網路掃描工具NetScan來進行。同時,這些駭客也使用IT管理平臺Atera來部署AnyDesk,目的是建立備援的遠端存取機制。

而對於駭客挖掘帳密資料的管道,他們特別針對備份系統Veeam而來,透過PowerShell解開被預先編碼的酬載,並擷取網域管理員、服務帳號、SQL Server、Exchange Server,以及本機管理員的帳密資料。

為了迴避資安系統的偵測,Qilin也與許多駭客組織相同,採用自帶驅動程式(BYOVD)手法,藉由eskle.sys、rwdrv.sys、hlpdrv.sys來停用防毒軟體與EDR。

雖然這些駭客的主要目標是Windows電腦,但他們也透過SSH用戶端工具PuTTY橫向移動到Linux電腦。

最終,Qilin透過合法工具WinSCP將Linux勒索軟體傳送到Windows電腦,並運用另一套遠端管理工具Splashtop,遙控這些受害系統、下達加密檔案的命令。趨勢科技提及,Linux勒索軟體的二進位檔案具備跨平臺的能力,因此他們只要透過單一勒索軟體,就能同時危害Windows及Linux電腦。

回顧過去,Qilin利用Linux版勒索軟體加密Windows電腦檔案的手法已有前例,趨勢科技曾在今年6月看到相關攻擊,但不同的是,當時駭客利用開源工具MeshAgent、MeshCentral,以及Windows Subsystem for Linux(WSL),而能在Windows電腦執行Linux版勒索軟體。

資料來源:iThome