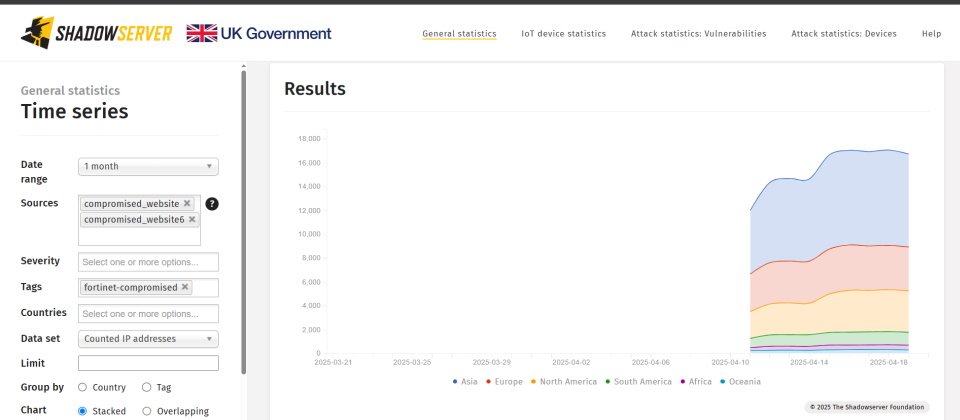

專門開發各種軟、硬體安全解決方案的美國資安業者Fortinet在今年4月中旬揭露了一個與符號連結有關的後門問題,這是駭客藉由攻陷已知漏洞,建立了一個可連結用戶檔案系統及根檔案系統的符號連結(Symbolic Link),就算用戶修補了遭到攻擊的安全漏洞,此一符號連結依然存在,因而允許駭客持續存取根檔案系統中的機密配置。ShadowServer的掃描發現,在Fortinet揭露此事後,網路上含有符號連結後門的Fortinet裝置從1.2萬臺增加到近1.7萬臺。

當初Fortinet其實是在調查遠端程式執行漏洞CVE-2022-42475與CVE-2023-27997,以及越界寫入漏洞CVE-2024-21762等重大漏洞遭到駭客利用的事件,駭客針對網路上未修補的已知漏洞展開攻擊並非新聞,特別的是Fortinet發現駭客採用了新技術,透過符號連結功能來建立可存取FortiGate防火牆根檔案的能力,就算只能唯讀,卻可向駭客揭露該防火牆設備的系統配置與存取憑證等重要資訊。

Symbolic Link是種特殊類型的檔案,透過指定路徑來指向一個檔案或目錄,主要功能包括讓使用者可從一個位置存取位於另一個位置的檔案,或者是作為自多個位置存取同一檔案的快速方法,也能用來簡化路徑名稱,或進行版本管理。

但在Fortinet的案例中,駭客在成功駭進FortiGate之後,於用來提供SSL-VPN語言服務的資料夾中,建立了一個連結使用者檔案系統及根檔案系統的符號連結。

由於這個符號連結位於系統更新時不會觸及的使用者檔案系統,因此就算用戶部署了已修補漏洞的FortiOS版本,依然會留下這個符號連結,而被稱為符號連結後門。之後駭客只要造訪FortiGate的VPN登入頁面,輸入特定的登入請求,系統就會回傳該設備的敏感配置內容,可能涵蓋存取控制及認證檔案、設備的私鑰與憑證、管理介面的程序與配置、防火牆規則或管理員帳戶資訊等。

這讓Fortinet陸續釋出了不同的FortiOS版本,以刪除惡意的符號連結,或是修改了SSL-VPN使用者介面規則以不再支援惡意符號連結,同時建議客戶將所有設備升級到7.6.2、7.4.7、7.2.11、7.0.17或6.4.16,審核所有設備的配置,把所有配置都視為可能已遭外洩,重置所有管理員及使用者憑證,重置各種金鑰,替換並撤銷可能被竊的憑證,將GUI管理存取權限改至非預設埠,以及關閉任何來自外部介面的管理存取能力等。

資料來源:iThome