最近有人同時針對臺灣與日本發動攻擊而引起關注,例如,今年5月資安業者趨勢科技揭露隸屬於APT10旗下、代號為MirrorFace、Earth Kasha的中國駭客組織,原本長期鎖定日本企業組織而來,從今年3月也攻擊臺灣,現在又有類似的事故傳出。

上週末台灣電腦網路危機處理暨協調中心(TWCERT/CC)提出警告,資安業者Seqrite揭露同時針對臺灣與日本等中國東部海域國家的APT攻擊行動Swan Vector,駭客鎖定教育領域和機械工程產業而來,藉由假的履歷表、財務文件作為誘餌來接觸受害者。Seqrite進一步調查此事,發現駭客最早從去年12月就進行活動,當時就鎖定臺灣與日本的人員招募單位。

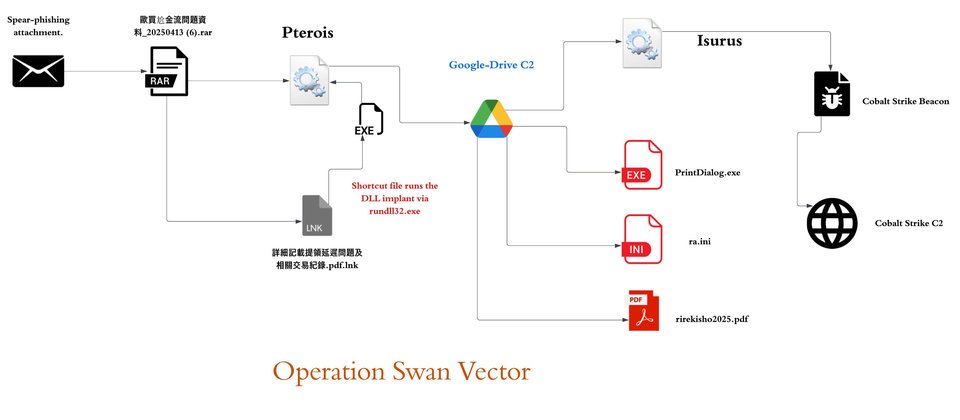

針對惡意軟體的感染流程,研究人員指出大致可分成4個階段,最初是惡意Windows捷徑檔案(LNK),接下來是透過捷徑檔進行寄生攻擊(LOLBin),執行名為Pterois的DLL檔案,目的是從Google Drive下載第三階段的作案工具並執行。

再來駭客利用DLL側載手法執行另一個有效酬載Isurus,最終啟動由Pterois下載的另一項惡意工具Cobalt Strike Shell Code。

研究人員看到其中一個觸發感染鏈的檔案名為「歐買尬金流問題資料_20250413(6).rar」,內容為偽裝成PDF文件的LNK檔案,以及偽裝成圖片的DLL檔案,此DLL透過作業系統元件RunDLL32.exe進行寄生攻擊,下載其他的作案工具及另一個PDF誘餌檔案。

而對於攻擊者的身分,Seqrite指出DLL側載手法與中國駭客Winnti雷同,Isurus的程式碼與北韓駭客Lazarus的程式碼基礎相似;此外,Swan Vector與近期中國駭客APT10的主要目標相同,都是針對臺灣與日本,但他們還是無法確認攻擊者的歸屬,僅能掌握這些駭客應該位於東亞。不過,研究人員指出這些駭客作案的特性,他們仰賴惡意軟體下載工具、Shell Code載入工具、Cobalt Strike,並採用多種迴避偵測的手法,例如:APT Hashing、直接系統呼叫、功能回傳、DLL側載,以及自我刪除。

資料來源:iThome