為隱匿行蹤,駭客很可能會透過非法代理伺服器Operational Relay Box(ORB)網路,來從事網路活動,而這種網路的組成,通常是綁架路由器並進行控制,如今又有新一波的活動傳出。

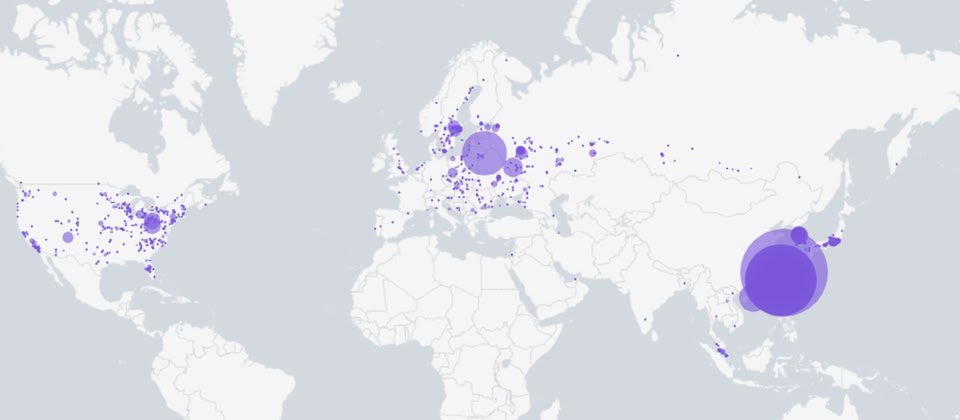

資安業者SecurityScorecard與華碩聯手,調查攻擊行動Operation WrtHug,駭客鎖定華碩WRT系列路由器,疑似濫用檔案共用服務AiCloud及已知漏洞,取得高權限,以此綁架路由器,目的是建置ORB網路,近半年已入侵超過5萬臺裝置。值得留意的是,臺灣是主要目標,因為有高達30%至50%的路由器集中在臺灣,若依此比例換算影響規模,臺灣可能有1.5萬至2.5萬臺Wi-Fi路由器遭到綁架。不過,韓國、日本、香港、俄羅斯、中歐,以及美國,也出現受害裝置。

針對攻擊者利用的漏洞,主要是4個高風險層級的作業系統命令注入漏洞,分別是:CVE-2023-41345、CVE-2023-41346、CVE-2023-41347,以及CVE-2023-41348,CVSS風險評分皆為8.8,附帶一提,當時這些漏洞也被登記為CVE-2023-39780列管。

不過,他們也有利用任意命令執行漏洞CVE-2024-12912,以及身分驗證控制不當漏洞CVE-2025-2492的情形,這些漏洞的風險值為7.2與9.2,而這兩項漏洞的共通點,就是存在於AiCloud,因此SecurityScorecard認為,攻擊者顯然將這種雲端服務作為初始入侵管道。

附帶一提的是,這些駭客也運用自行簽署的TLS憑證,但疑似為了偷懶,效期竟一口氣設定長達100年,相較於華碩的憑證僅有10年效期,顯得格外突兀,因此SecurityScorecard根據這項特徵,追蹤攻擊者的相關活動。

該公司偵測到8款華碩Wi-Fi路由器遭到鎖定,分別是:4G-AC55U、4G-AC860U、DSL-AC68U、GT-AC5300、GT-AX11000、RT-AC1200HP、RT-AC1300GPLUS,以及RT-AC1300UHP,這些設備多數已達到生命週期結束(EOL)的階段。而對於上述提及的資安漏洞,我們洽詢華碩,他們表示,在SecurityScorecard發現(相關攻擊行動)之前,華碩都已經修復。

而對於攻擊者的身分,SecurityScorecard研判與中國有關,由於ORB網路往往被國家級駭客用於隱匿網路間諜活動,因此影響可能相當廣泛,他們也提及,此ORB網路可能與5月威脅情報業者GrayNoise揭露的AyySSHush殭屍網路有關,原因是兩組人馬都利用前述2023年列管的漏洞來綁架華碩路由器,不過,遭到重複入侵的設備相當少,因此兩組人馬很可能已進行協調,並未搶奪另一組駭客挾持的路由器。

資料來源:iThome