去年8月因鎖定大型電玩遊戲《黑神話:悟空》攻擊知名遊戲平臺Steam的殭屍網路Aisuru,後續出現綁架cnPilot路由器的變種Airashi,今年5月又攻擊知名資安新聞網站Krebs On Security而再度浮上檯面,現在傳出本月上旬駭客展現火力,再度創下新的規模。

根據Krebs On Security的報導,10月6日Aisuru背後的駭客向目標主機發送29.6 Tbps的垃圾資料封包,攻擊威力較9月下旬的22.2 Tbps(編按:可能指的是Cloudflare緩解的DDoS攻擊事故)再度大幅增加。值得留意的是,這波攻擊注意到的人並不多,原因是大規模流量只有維持數秒,再加上駭客的攻擊目標是專門測量DDoS規模的伺服器,因此該新聞網站推測,駭客並非發動實際攻擊,很可能是為了展示武力,或是進行測試工作。

此外,Krebs On Security也提及Aisuru近期發起了一系列的大規模破壞性攻擊,他們的主要目標,是為網路遊戲社群提供服務的網際網路服務供應商(ISP),而且由於規模已經超過大部分企業組織的DDoS緩解能力,往往會造成廣泛的網路服務中斷。

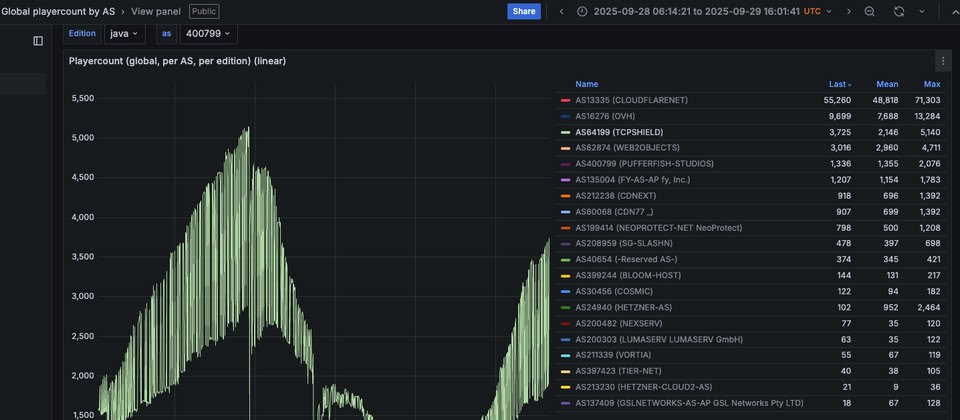

其中一起事故是針對澳洲布里斯班的ISP業者Global Secure Layer(GSL)而來,該公司替全球逾5萬臺Minecraft主機提供名為TCPShield的低成本DDoS防護服務。GSL首席資安工程師Steven Ferguson透露,Aisuru於10月8日針對TCPShield發動洪水攻擊,規模達到15 Tbps。事發後上游雲端運算業者OVH告訴他們,不再歡迎TCPShield成為客戶。

Ferguson追蹤Aisuru大約有3個月,最近發現攻擊流量的主要來源,已轉換為美國的ISP。以上述10月8日的攻擊事故為例,20個攻擊來源有11個來自美國的ISP。其中,攻擊流量的最大來源是AT&T的用戶,其次是Charter Communications、Comcast、T-Mobile,以及Verizon的網路環境當中,受到感染的物聯網設備。由於這些設備產生的攻擊流量極高,已經嚴重影響ISP服務一般用戶的品質。

Netscout首席工程師Roland Dobbins也同意Ferguson的看法,大部分ISP雖然都具備有效的緩解措施,能處理大規模傳入的DDoS攻擊流量,但對於巨量用戶突然占用大部分甚至全部頻寬,造成服務降級的情況,ISP能夠因應的措施並不多。

Krebs On Security提及Aisuru的規模迅速擴大,主要有兩個原因,其中一個是中國資安業者奇安信發現,駭客於今年4月入侵路由器的韌體更新伺服器,藉此散布惡意指令碼,從而擴大殭屍網路的規模;另一個原因則是美國司法部圍剿殭屍網路Rapper Bot,經營Aisuru的駭客趁機接收曾被Rapper Bot控制的物聯網設備。

資料來源:iThome