Interlock勒索軟體集團近期被發現運用名為ClickFix的社交工程技術,偽裝成常見IT與資安工具,引誘使用者手動執行惡意PowerShell指令,以在系統中植入後門程式。根據資安公司Sekoia的研究,雖然該技術尚未大規模使用,但其具備高度針對性與實驗性,對企業環境仍構成實質威脅。

研究指出,Interlock透過建立仿冒的合法網站頁面,例如Advanced IP Scanner、Microsoft Teams、Cisco VPN等工具的下載介面,誘使用戶開啟執行視窗,再執行剪貼簿中自動複製的PowerShell命令。這些命令會下載並執行以PyInstaller封裝的惡意程式,或是雙重Base64編碼的PowerShell後門,在系統內建立持久性存取點。

其中一類常見惡意載荷為偽裝成Chrome或Edge更新程式的可執行檔,內含PowerShell腳本,可執行系統資訊蒐集、下載並執行遠端檔案,並修改登錄機碼以設為開機啟動。該後門會與trycloudflare.com子網域的C2主機通訊,同時配置固定IP作為備援通道。

為提高隱匿性,Interlock設計一套環境偵測機制,避免在沙箱或分析系統中執行,包括排除記憶體資源不足的虛擬機、檢查是否使用QEMU模擬器、驗證主機名稱等,藉此逃避資安分析與偵測。

除了PowerShell後門外,Interlock也部署自製的遠端存取木馬,可透過TCP通道下載與執行檔案、建立排程任務、執行命令列指令等。該木馬使用自訂XOR演算法進行通訊加解密,封包中包含主機名稱、網域資訊、系統權限與C2伺服器位址,以利後續精準攻擊。

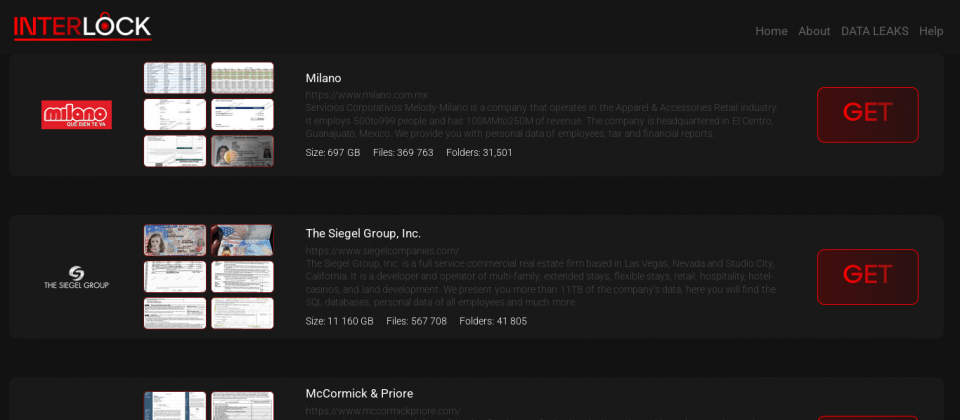

在橫向移動與資料外洩階段,攻擊者常利用RDP、PuTTY與AnyDesk維持遠端控制,並疑似透過AZCopy工具將竊取的資料上傳至攻擊者掌控的Azure儲存帳戶。有時還會將機敏資料上傳至暗網中,並於資料外洩網站公布受害企業資訊與下載連結。

儘管Interlock目前的活躍程度不如Clop或Akira等知名勒索軟體集團,研究人員警告,其攻擊手法精細、模組化程度高,可能刻意壓低能見度以延長攻擊存續期,未來不排除擴大規模或強化資料勒索策略的可能性。

資料來源:iThome