代號TigerJack的攻擊者自2025年初以來,透過多個發布者帳號在VS Code與OpenVSX外掛市集上架至少11款惡意外掛,表面上功能完整可用,實際同時執行程式碼竊取、加密貨幣挖礦與遠端控制等行為。資安公司Koi研究人員指出,兩款安裝數最高的外掛在微軟市集已累計安裝超過1.7萬次。

TigerJack這波攻擊行動採真實功能包裝惡意程式的策略,外掛宣稱提供程式開發效率與格式整理等常見功能,安裝後確實能在IDE內正常運作,降低使用者戒心。研究人員指出,C++ Playground會在啟動時監看C++檔案變更,延遲極短以免影響體驗,卻能在背景持續將完整原始碼打包上傳至外部伺服器,相當於外流開發者的演算法與商業機密。HTTP Format則藉由內嵌雲端礦工服務憑證與API呼叫,讓被感染電腦在開發工作同時進行挖礦。

攻擊者還在多個外掛中植入遠端程式碼執行後門,固定間隔連線下載並以動態方式執行外部指令,無需更新外掛就能更換酬載。這使得威脅從單次資料外流或資源濫用,升級為可持續控制環境的管道,風險涵蓋憑證竊取、投放新型惡意程式、在企業網路內橫向移動,甚至在原始碼中植入隱蔽修改。

TigerJack採多帳號同步操作,包含ab-498、498與498-00等名義,並以GitHub專案與詳盡功能敘述包裝,提高審核與使用者信任。研究也觀察到先上架乾淨版本累積安裝量與評價,再推送含惡意功能更新的手法,等受害範圍成形後再擴散到其他市集。實務上,該策略會讓偵測與下架變成事後補救,使用者要是未接獲明確警示,難以回顧並意識到過去數月間,程式碼與環境已遭長期監控或濫用。

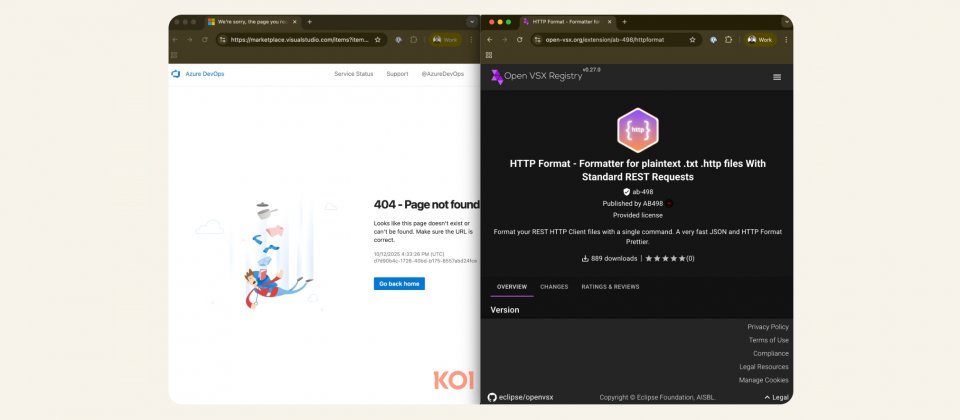

市集端的防護與通報同樣受檢視。微軟雖已將相關外掛下架,但研究人員質疑缺乏對既有安裝者的主動通知與修復指引,讓風險在末端持續存在。另一方面,OpenVSX身為VS Code相容IDE的重要來源,一旦偵測與審核機制相對寬鬆,便給了攻擊者者更長的活動空窗。再加上攻擊者能以新帳號反覆重發,僅靠單一市集下架難以遏止惡意外掛持續流通。

外掛可用並不代表可信,下載數、評價與功能完整度都可能成為社交工程的包裝。企業與個人要是採用VS Code相容生態,研究人員建議,至少應建立外掛資產清單與可追溯性,遇到被下架或移除公告時能迅速盤點受影響環境與專案,並評估是否需要替換工作站、調整憑證與金鑰,以及檢視近期提交的原始碼是否存在可疑修改。

資料來源:iThome