![]()

Ryuk Ransomware攻擊:急於歸因錯過了重點 |

2019年 1月9日

高級分析師Ryan Sherstobitoff對本報告做出了貢獻。 在過去的一周裡,在美國爆發的阻止報紙印刷服務的Ryuk勒索軟體引起了很多關注。為了確定攻擊背後的人,許多人引用了過去的研究,將Ryuk的代碼與較舊的勒索軟體Hermes進行比較,將攻擊與朝鮮聯繫起來。確定歸屬主要是因為Hermes勒索軟體過去曾被朝鮮使用,而Ryuk的代碼塊與Hermes的代碼塊類似。 McAfee Advanced Threat Research團隊調查了此事件,並確定了惡意軟體的工作原理,攻擊者如何操作以及如何檢測惡意軟體。基於技術指標,已知的網路犯罪特徵以及在黑暗網路上發現的證據,我們的假設是,Ryuk攻擊可能不一定得到民族國家的支持,而是分享網路犯罪活動的標誌。 邁克菲如何處理歸因 歸因是任何網路犯罪調查的重要組成部分。然而,技術證據往往不足以確定誰是攻擊背後的人,因為它沒有提供所有的謎題。文物不會同時出現; 在襲擊發生多年後出土的新證據可以對調查產生不同的啟示,並對當前的假設提出新的挑戰。 Ryuk攻擊:把碎片放在一起 2017年10月,我們調查了對一家台灣銀行的襲擊事件。我們發現攻擊者使用了一種聰明的策略來分散IT人員的注意力:勒索軟體爆發的時間恰好是小偷偷錢的時刻。我們使用術語偽勒索來描述這種攻擊。惡意軟體是愛馬仕2.1版。 我們經常在勒索軟體樣本中看到的一個功能是,如果受害者的系統語言是以下之一,它們將不會執行:

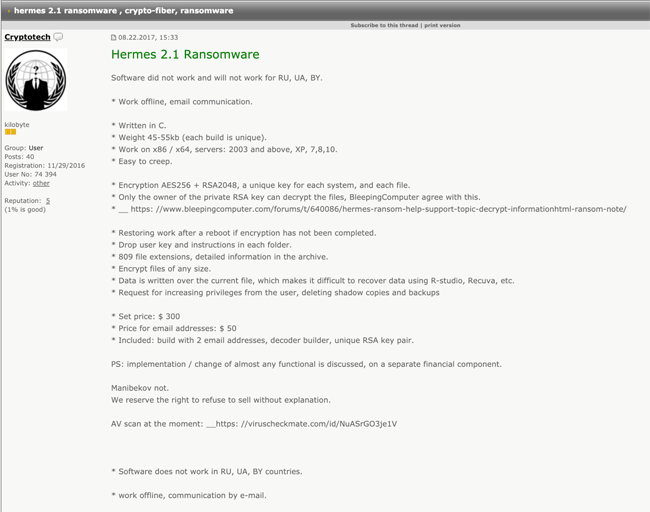

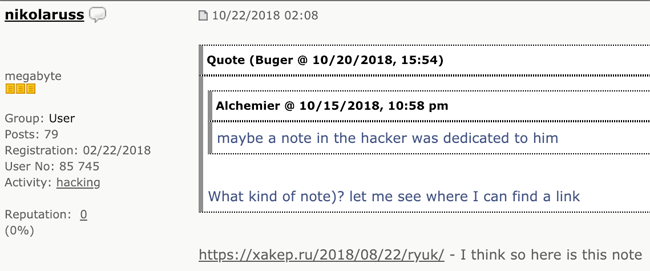

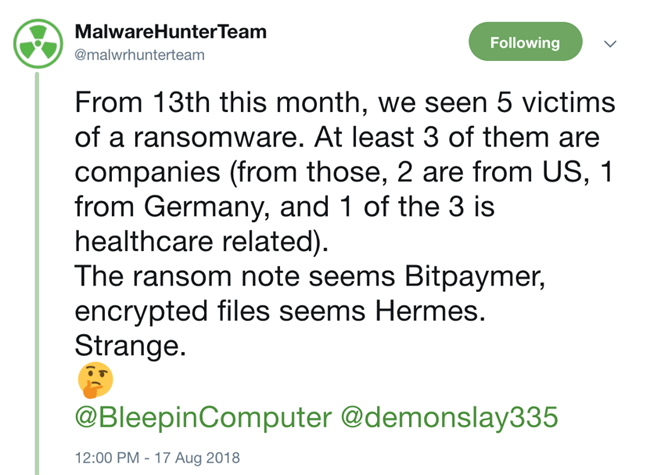

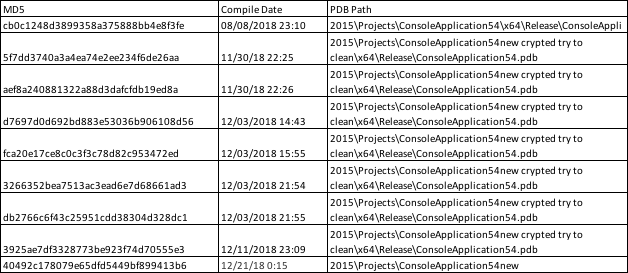

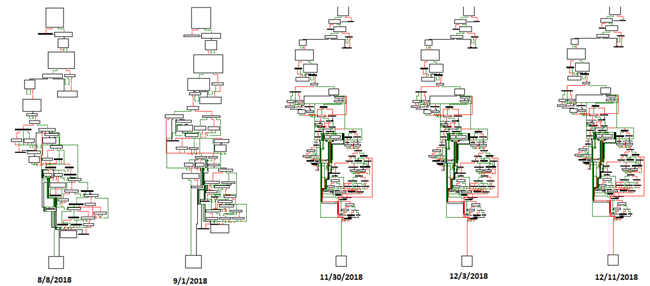

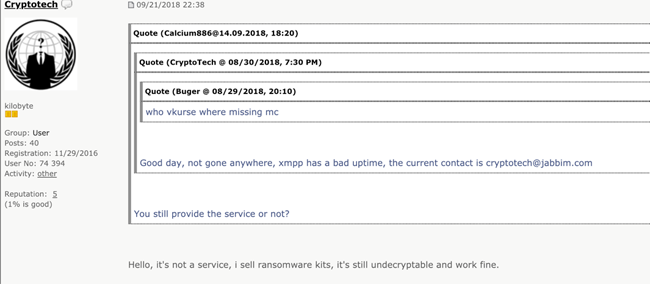

那是2017年10月。搜索之前的活動,我們注意到2017年8月在一個地下論壇發布了一個帖子,其中一位講俄語的攻擊者提供了惡意軟體套件Hermes 2.1勒索軟體: 如果襲擊台灣銀行的攻擊者只是買了一份愛馬仕並將其加入競選活動以引起注意力分散怎麼辦?當演員可以在地下論壇中購買完美的分心時,為什麼要去構建一些東西呢? 在同一個地下論壇帖子中,我們發現了2018年10月22日提到Ryuk的帖子。 這篇文章包含俄羅斯安全雜誌Xakep.ru(“黑客”)中一篇文章的鏈接,該文章討論了Ryuk的出現以及它是如何由MalwareHunterTeam於2018年8月首次發現的。這是在上週對報紙印刷的攻擊之前出現的。服務。 漫畫連接 根據維基百科的說法,Ryuk指的是“死亡筆記”系列中的日本漫畫人物.Ryuk顯然會丟掉一張死亡筆記,這是勒索贖金票據的勒索軟體的合適名稱。 勒索軟體通常由其網路犯罪開發人員命名,而不是命名由國家贊助的惡意軟體,而這主要是由安全行業完成的。似乎Ryuk背後的罪犯正在進入漫畫。 漫畫人物名稱和參考文獻的使用在網路犯罪現場很常見。我們經常在地下論壇上遇到漫畫風格的暱稱和頭像。 技術指標看看我們的行業同行對Ryuk和Hermes的研究,我們注意到功能性基本相同。我們同意Ryuk背後的演員可以訪問Hermes源代碼。 讓我們更深入地了解Ryuk並比較過去幾個月中有關編譯時間和程序數據庫(PDB)路徑存在的樣本: 我們可以看到PDB路徑幾乎相同。當我們比較2018年8月和12月的樣本並關注可執行文件的豐富標題的校驗和值時,它們也是相同的。 從呼叫流的角度來看,我們注意到代碼的相似性和演變: Hermes 2.1勒索軟件包,重命名並重新分配為Ryuk。 愛馬仕2.1的作者和賣家強調他銷售的是套件,而不是服務。這表明該套件的購買者必須通過設置分發方法(例如垃圾郵件,漏洞攻擊套件或RDP)和基礎設施來進行一些微調,以使Hermes有效地工作。如果更改名稱和贖金票據是這些調整選項的一部分,那麼很可能Ryuk是Hermes 2.1的改編版本。 歸因:分析競爭假設在確定誰是攻擊背後的競賽中,研究事實(什麼和如何問題)經常被擱置以關注歸因(Who問題)。誰幹的?這種追求是可以理解的,但卻存在根本缺陷。歸因至關重要,但總會有無法回答的問題。我們的方法側重於通過分析惡意軟件體涉及的基礎設施以及在受害者網站上執行的事件響應來回答問題和方法問題。 我們的方法總是分析競爭假設。在調查事件時,我們會形成多個視圖並比較所有工件以支持這些假設。我們不僅試圖尋求驗證證據,而且還積極嘗試找到偽造假設的證據。保持睜大眼睛以偽造事實並不斷質疑我們的結果是避免構造偏見的重要步驟。通過遵循這種方法,我們發現最強的假設不是具有最多驗證證據的假設,而是具有最少偽造證據的假設。 審查競爭假設是調查網路事件的科學方法。它可能無助於歸因的競爭,但它確保輸出基於現有證據。 在Ryuk案件中最可能的假設是從俄語演員提供的工具包開發的網路犯罪操作。根據證據,我們看到過去幾個月的樣本相似性表明正在使用工具包。演員們針對幾個部門,並要求高額贖金500比特幣。誰是負責的人?我們不知道。但我們確實知道惡意軟體是如何工作的,攻擊者如何操作以及如何檢測威脅。這種分析至關重要,因為它可以讓我們為客戶服務。 資料來源:https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/ryuk-ransomware-attack-rush-to-attribution-misses-the-point/?eid=18CN_AWGLQ1_NL_EM&contactid=1205829&smcid=EM |