![]()

攻擊者利用WinRAR UNACEV2.DLL漏洞(CVE-2018-20250)2019 年3月14日 |

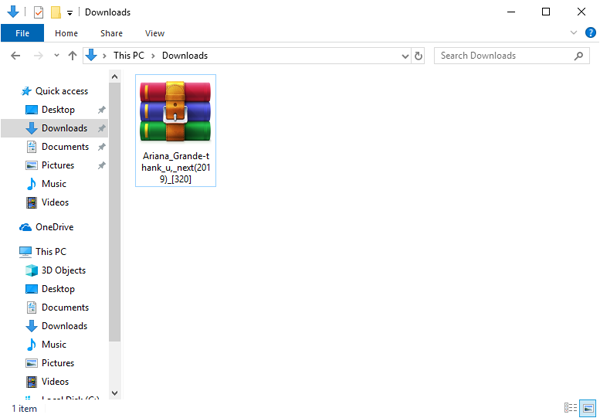

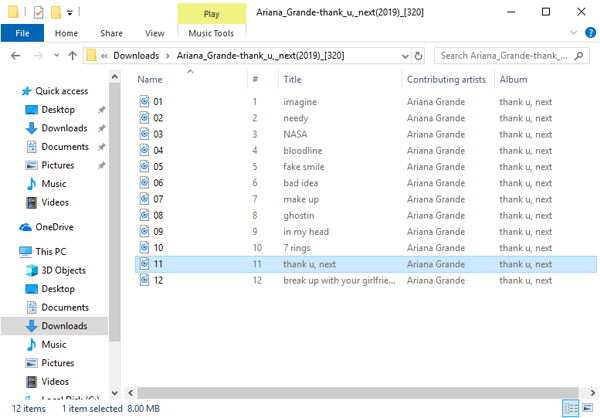

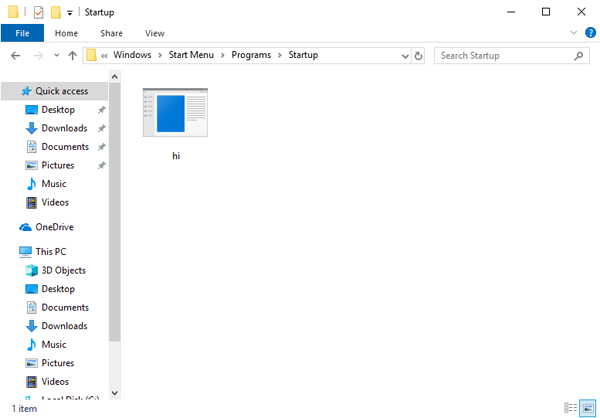

本月初,Check Point的研究報導一個19歲的執行代碼漏洞的發現在廣受歡迎的WinRAR的壓縮工具。Rarlab報告說,該計劃的用戶超過5億。雖然修補版本5.70在2月26日發布,但攻擊者正在發布攻擊,以便在可以修補之前到達易受攻擊的系統。 最近的一個例子是Ariana Grande的熱門專輯“Thank U,Next”的盜版副本,其文件名為“Ariana_Grande-thank_u,_next(2019)_ [320] .rar” 當使用易受攻擊的WinRAR版本來提取此存檔的內容時,會在後台的“啟動”文件夾中創建惡意負載。用戶帳戶控制(UAC)不適用,因此不會向用戶顯示警報。下次系統重新啟動時,將運行惡意軟件。

圖1 - McAfee檢測到格式錯誤的存檔為CVE2018-20250!4A63011F5B88

圖2 - 提取的非惡意MP3文件

圖3 - McAfee檢測到的提取的惡意軟件負載為Generic Trojan.i 自洩露漏洞發布以來的第一周,邁克菲已經確定了100多個獨特的漏洞和計數,其中大多數初始目標在撰寫本文時都存在於美國。

McAfee建議用戶始終保持其反惡意軟件簽名的最新狀態。McAfee產品檢測利用此漏洞的已知和未知格式錯誤的ACE文件,如CVE2018-20250![Partial hash]從以下內容開始

對於基於電子郵件的攻擊,存在額外的GTI覆蓋,與可疑附件功能一起使用。啟用此功能後,Artemis![Partial hash]檢測將在已知漏洞上發生。 更新:本文的早期版本使用短語用戶訪問控制(UAC),現在已更改為用戶帳戶控制(UAC)和術語“繞過”,現在已更改為“不適用”。 資料來源:https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/attackers-exploiting-winrar-unacev2-dll-vulnerability-cve-2018-20250/?eid=18CN_AWGLQ1_NL_EM&contactid=1205829&smcid=EM |