![]()

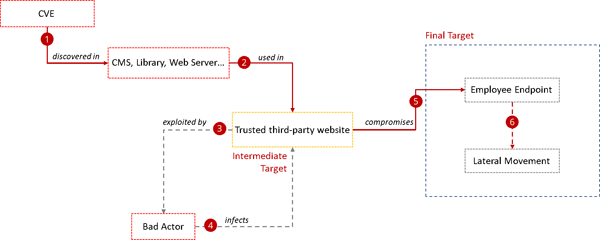

訪問受信任的站點如何讓您的員工陷入危險 水坑攻擊的狡猾和危險動態一組研究人員最近發表了利用 網站感染最終目標來利用多個iPhone漏洞的發現 。這類攻擊背後的關鍵概念是使用受信任的網站作為攻擊他人的中間平台,其定義為“水坑攻擊”。 它是如何工作的?您的組織是一個堅不可摧的堡壘,已實施了每一項網路安全措施。不良行為者很難嘗試破壞您的系統。但是,如果最薄弱的鏈接不是您的組織,而是第三方,該怎麼辦?在那兒,“ 跳島”攻擊可以摧毀您的堡壘。 “跳島”是一項軍事戰略,旨在將精力集中在戰略定位(和較弱)的島嶼上,以獲得最終的主要土地目標。 “跳島”的一個相關實例是水坑攻擊。水坑攻擊是由攻擊者的挫敗感引起的。如果他們無法達到目標,也許他們可以讓較弱的次要目標折衷,從而獲得目標目標的訪問權?組織中的員工始終與第三方網站和服務進行交互。它可能與提供者,供應鏈中的實體,甚至可能與可公開訪問的網站一起。即使您的組織可能具有最先進的安全範圍保護,但與您進行交互的第三方也可能沒有。 在這種類型的攻擊中,不良行為者開始對員工進行概要分析,以找出他們通常使用的網站/服務。什麼是最常出現的新聞博客?他們更喜歡哪個航班公司?他們使用哪個服務提供商來檢查工資單?目標組織屬於哪種行業,其員工的專業興趣等是什麼? 基於此分析,他們分析了員工訪問的眾多網站中哪一個是虛弱的和易受攻擊的。當他們找到一個時,下一步就是通過注入惡意代碼,託管惡意軟體,感染現有/受信任的下載或將員工重定向到網路釣魚站點來竊取憑據,從而破壞該第三方網站。一旦網站遭到入侵,他們將等待目標組織的員工訪問該網站並受到感染,有時會受到諸如發送給員工的網路釣魚電子郵件等誘因的推動。有時這需要某種形式的交互,例如員工使用文件上傳表單,下載以前受信任的PDF報告或在從合法站點重定向後嘗試登錄網路釣魚站點。最後,

圖1:水坑攻擊動力學 水坑攻擊的受害者不僅是最終目標,而且是攻擊鏈中涉及的戰略組織。例如,在2019年3月發現了一個水坑攻擊,其目標是通過破壞國際民用航空組織(ICAO)作為中間目標,從而打擊聯合國會員國[1]。由於國際民航組織是一個預定目標經常光顧的網站,因此利用易受攻擊的伺服器而受到損害。去年的另一個例子是一個由20多個新聞和媒體網站組成的團體,它們被作為中間目標而折衷,以達到越南和柬埔寨的特定目標[2]。 風險分析由於這種攻擊依賴於易受攻擊但值得信任的第三方站點,因此通常不會引起注意,並且不容易與進一步的數據洩露相關聯。為了確保在風險分析中考慮到這種潛在威脅,您需要提出以下一些問題:

與每種威脅一樣,分析這種威脅的可能性以及攻擊者實施它的難度將非常重要。每個組織的情況各不相同,但是一種通用的方法是分析最受歡迎的網站。檢查全球排名前100萬的網站時,有趣的是,其中大約60%[3]使用的是內容管理系統(CMS),例如WordPress,Joomla或Drupal。 由於這些流行的CMS在統計上更可能出現在組織的網路流量中,因此更可能成為水坑攻擊的目標,因此這帶來了額外的挑戰。因此,每個月都會發現和利用CMS上的許多漏洞就不足為奇了(過去兩年中,排名前4的CMS大約發現了1000個漏洞[4])。更令人擔憂的是,CMS被設計為與其他服務集成並使用插件擴展(到今天為止,已有超過55,000個插件可用)。這進一步擴大了攻擊面,因為它創造了損害這些框架所使用的小型庫/插件的機會。 因此,CMS通常是通過利用漏洞使水坑攻擊成為攻擊目標,這些漏洞使不良行為者可以控制伺服器/站點,修改其內容以達到惡意目的。在某些高級方案中,他們還將添加指紋識別腳本以檢查IP地址,時區和有關受害者的其他有用詳細信息。根據這些數據,當受害人不是所需公司的僱員時,不良行為者可以自動決定放手,或者當受害者中獎時,就可以在攻擊鏈中進一步前進。 防禦水坑攻擊隨著組織強化其安全態勢,不良行為者被推向新的邊界。因此,水坑攻擊越來越受關注,因為這些攻擊使不良行為者可以危害中間(較脆弱)的目標,以便以後可以訪問預期的最終目標。為了幫助確保組織免受水坑攻擊的侵害,請確保您包括Web保護。McAfee Web Gateway可以提供抵禦某些類型攻擊的額外防禦功能,即使用戶正在訪問一個遭受水坑攻擊危害的站點,其行為仿真旨在 在處理流量時以毫秒為單位防止零日惡意軟體。您可能還想:

處理水坑攻擊要求我們更加專心,並仔細審查我們訪問的網站,即使這些網站被歸類為受信任的網站。這樣,我們不僅可以減輕發生水坑攻擊的風險,而且可以避開一條可能的數據洩露途徑。 [1] https://securityaffairs.co/wordpress/81790/apt/icao-hack-2016.html [2] https://www.scmagazine.com/home/security-news/for-the-last-few-months-the-threat-group-oceanlotus-also-known-as-apt32-and-apt-c -00-過氣,搬出-A-澆水洞,運動靶向-幾家網站,在東南亞洲/ [3] “內容管理系統的使用”,https://w3techs.com/technologies/overview/content_management/all [4] “ 2018年Web應用程序漏洞的狀態”,https://www.imperva.com/blog/the-state-of-web-application-vulnerabilities-in-2018/ 資料來源:https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/how-visiting-a-trusted-site-could-infect-your-employees/ |